Votre NAS Synology est accessible depuis Internet… Pour plus de sécurité, voici comment activer et configurer le Firewall du Synology.

Table des matières

Le tutoriel est fait sur DSM 6.x, mais le principe reste le même pour les versions antérieures. Seule l’interface change.

Introduction

Qu’est que le Firewall du Synology

Le Firewall (pare-feu en français) du Synology est un logiciel qui permet de définir des règles de sécurité autorisant ou non différents les connexions entrantes vers le NAS.

Par défaut, sur un NAS Synology, il n’est pas actif. Aussi, si ce dernier n’est pas accessible depuis Internet :

- connecté à un réseau sans d’accès à internet

- ou sur une box ou un routeur n’ayant aucun port ouvert manuellement ou par UPnP vers le NAS

ce n’est pas important. Par contre, s’il l’est, l’activer et le configurer devient absolument nécessaire pour augmenter la sécurité de votre serveur.

Qu’est qu’une règle de sécurité dans le Firewall du Synology

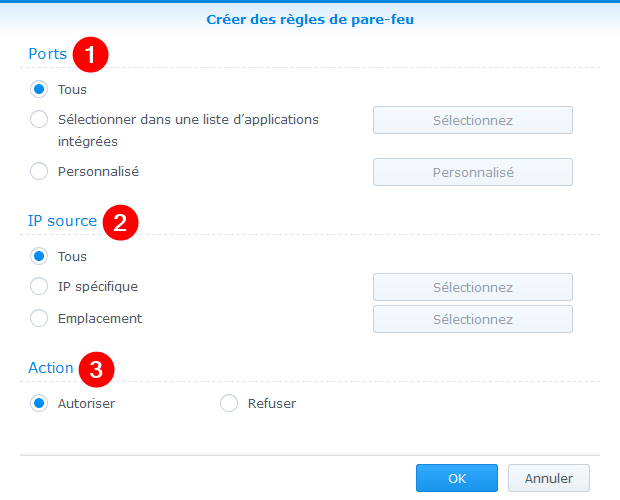

Une règle de sécurité dans le Firewall du Synology se définit par trois éléments :

- Le port (1). Il permet d’identifier un flux de donnée ou une application

- L’IP source (2). D’où provient le flux ou l’application. Cette information pour plus de commodité peut être aussi sous forme de plage d’adresses.

- Et l’action (3). Dans le Firewall du Synology deux sont possibles : Refuser ou Accepter la connexion entrante

Aussi, l’ordre des règles a son importance. En effet, pour une connexion entrante, le Firewall cherche une correspondance dans la liste des règles en commençant par le haut. Et dès qu’il trouve une correspondance, il traite la règle et ne passera pas aux suivantes. Donc les plus sélectives et restrictives (par exemple, refuser la connexion pour une IP spécifique ou d’une plage d’IP) doivent se retrouver en premier. Heureusement, vous pourrez réorganiser vos règles facilement une fois déclarée.

Activer le Firewall du Synology

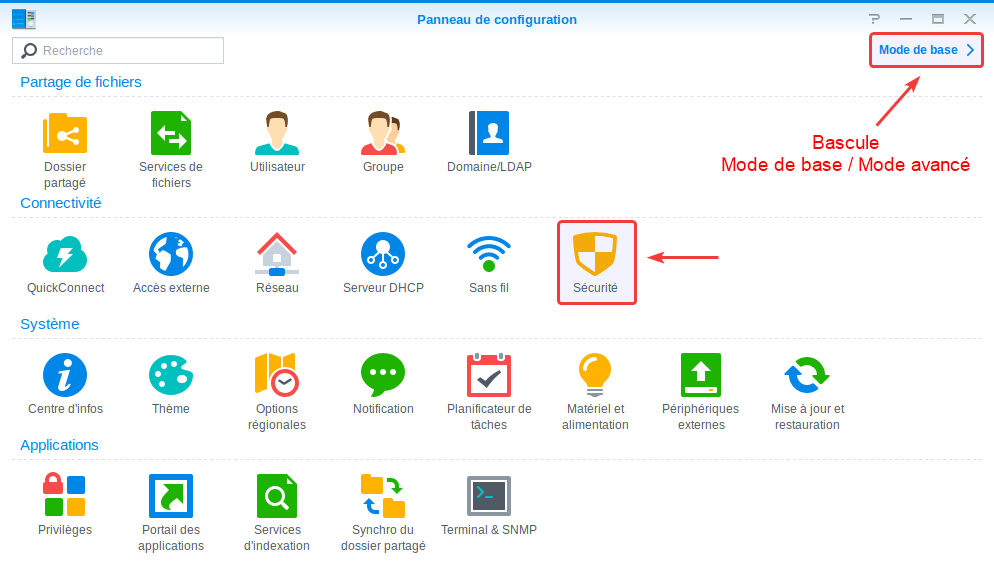

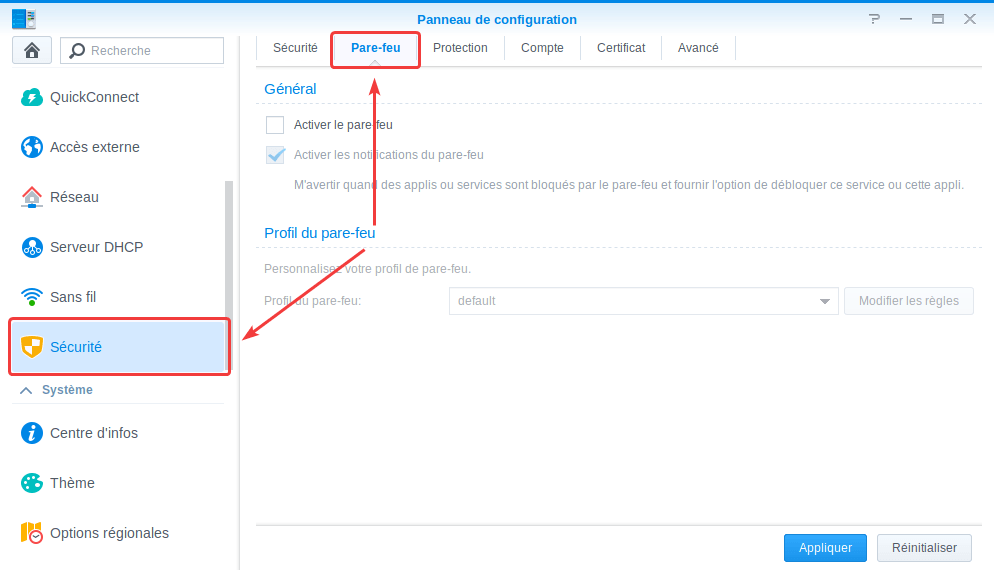

Pour activer le Firewall, connectez-vous depuis votre navigateur web à l’interface d’administration (DSM) de votre NAS. Puis dans DSM, allez dans le panneau de configuration.

Si ça n’est pas encore le cas, passez en Mode avancé pour voir toutes les options.

Puis allez dans sécurité, onglet Pare-feu.

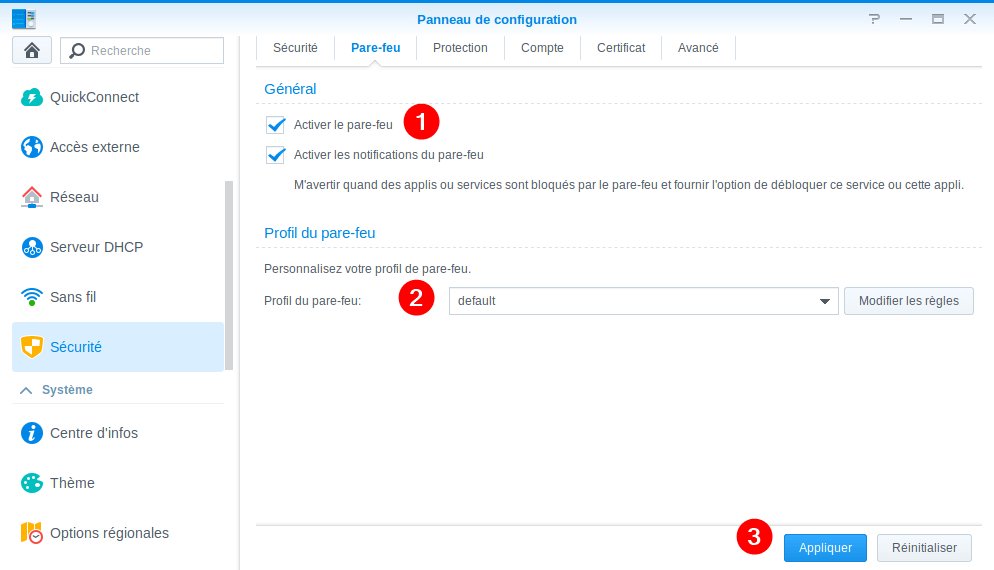

Cochez la case Activer le pare-feu (1). Choisissez ou créez un profil ou restez sur celui par défaut (2) et faites Appliquer (3) pour rendre le Firewall actif.

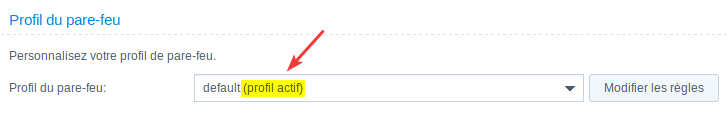

Alors, une indication (profil actif) apparaît à côté du profil sélectionné et indique, ainsi, que le Firewall est bien en fonction.

Configurer le Firewall du Synology

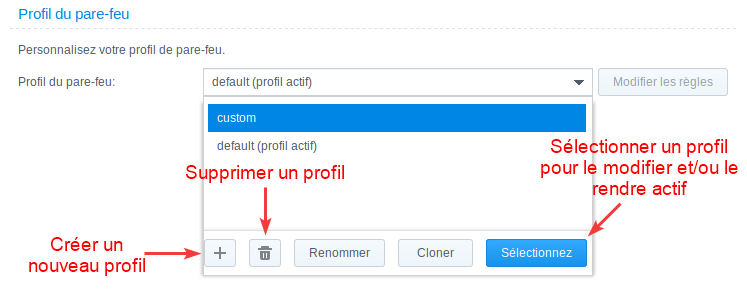

Maintenant que le Firewall est actif, il faut le configurer en lui ajoutant des règles de sécurité. Nous allons le faire dans le profil par défaut. Mais vous pouvez créer un autre profil qu’il faudra sélectionner et faire Appliquer pour le rendre actif.

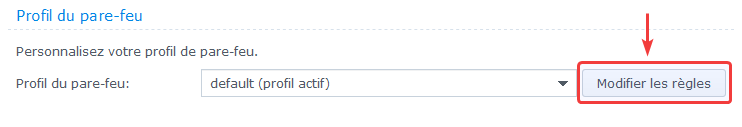

Donc pour ajouter des règles, cliquez sur le bouton Modifier les règles.

Règle : Refuser les connexions entrantes si elles ne respectent pas les autres règles

Si je parle de cette règle en premier, c’est pour être sûr qu’elle ne sera pas oubliée, bien qu’en fait, elle sera et devra être traitée après toutes les autres.

Aussi, si vous la déclarez en premier, il ne faut surtout pas sauvegarder tant que vous n’avez pas créer une autre règle autorisant au moins un connexion entrante vers l’interface de gestion DSM.

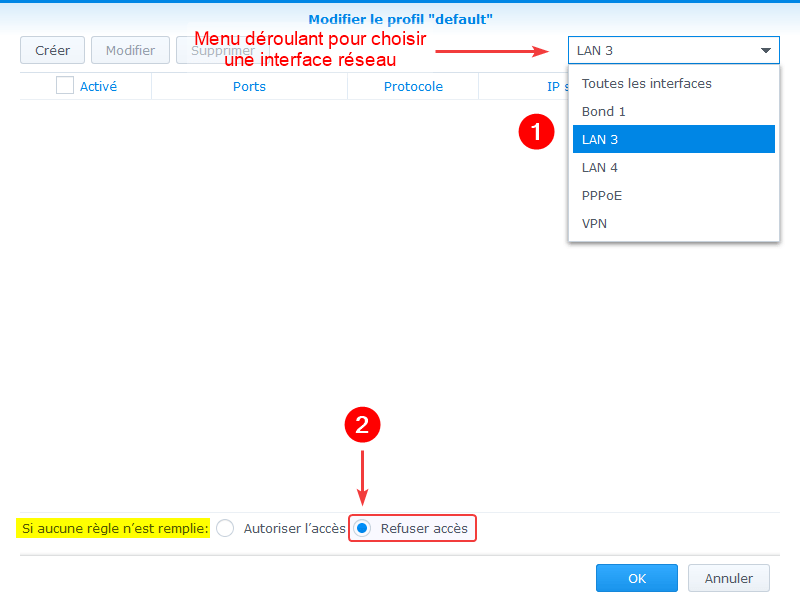

La manière de déclarer cette règle est un peu particulière. En effet, contrairement aux autres règles que nous allons voir par la suite :

- elle ne s’ajoute pas avec le bouton Créer,

- elle se fait directement au niveau d’une interface réseau

- et elle n’apparaitra pas dans la liste des règles.

Cette règle consiste à interdire de toutes connexions entrantes sur les différentes interfaces réseau de votre Synology si elles ne respectent aucune des autres règles établies. C’est pourquoi elle doit être précédée obligatoirement d’au moins une règle autorisant une connexion vers l’interface de gestion du DSM (par exemple depuis votre réseau local), sinon vous n’aurez plus accès à votre NAS… Enfin, sachez qu’elle sera bien traitée après toutes les autres règles déclarées, comme si elle était la dernière de la liste.

Ajout de la règle

Donc pour la créer, choisissez une interface réseau de la liste déroulante (1) et cochez pour Refuser accès (2).

Puis, répétez l’opération pour chaque interface réseau disponible ou qui sera connectée à internet.

Alternative pour créer cette règle

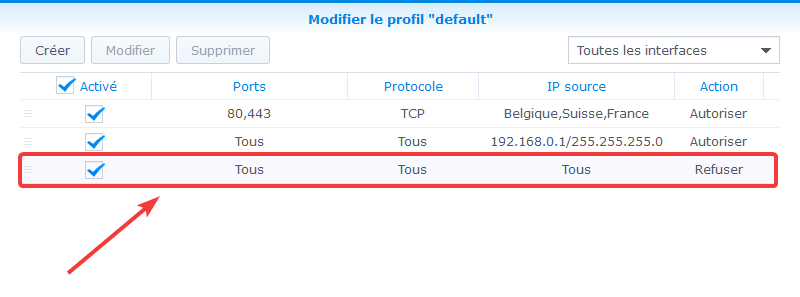

Une alternative à cette règle est une règle de refus de toutes connexions entrantes, mais à placer en dernière position dans la liste des règles :

Ainsi les autres règles seront évaluées, et si aucune ne correspond, la connexion sera refusée.

Règle : Autoriser les connexions entrantes de votre réseau local

Précédemment, je vous disais qu’il fallait autoriser au moins une connexion entrante vers l’interface DSM. Une manière de faire consiste à donner un accès sans restriction à votre NAS depuis uniquement son votre réseau local.

L’avantage de cette ouverture est de faciliter l’accès à votre NAS dans un environnement domestique (par exemple : pour le voir dans le voisinage réseau de votre ordinateur sans créer une règle spécifique…) surtout si vous ni connaissez rien ou pas grand-chose en réseau. De plus elle inclut l’autorisation de connexion entrante vers DSM et vous pourrez ainsi administrer votre NAS au moins depuis chez vous…

Le réseau local devrait être en principe sûr. Mais certaines actions peuvent le compromettre comme : un accès WIFI mal configuré (sans clé de protection ou utilisation une clé WEP ou encore d’une clé trop simple) ou une box/routeur (par exemple, en ouvrant tous les ports de votre réseau vers internet)...

Aussi, cette règle peut être la première de las liste.

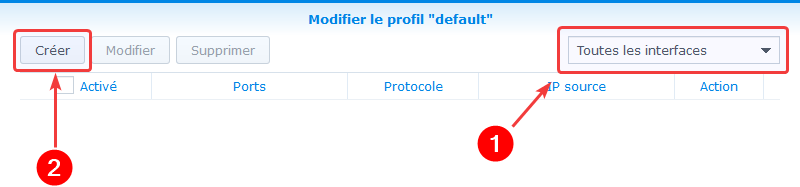

Ajout de la règle

Pour que la règle soit valable peu importe l’interface raccordée et pour une gestion plus simple, revenez sur Toutes les interfaces. Mais vous pourriez aussi faire le choix de la créer que pour une interface spécifique. Puis cliquez sur le bouton Créer.

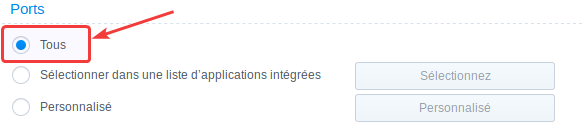

Ports

Choisissez Tous pour ne pas avoir de restriction. Sinon faites Sélectionner des applications ou Personnalisé pour entrer les numéros de port à ouvrir.

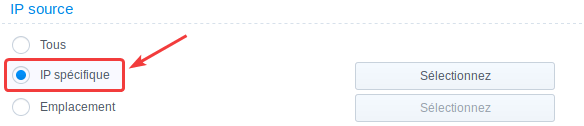

IP source

Choisissez IP spécifique puis cliquez sur Sélectionnez.

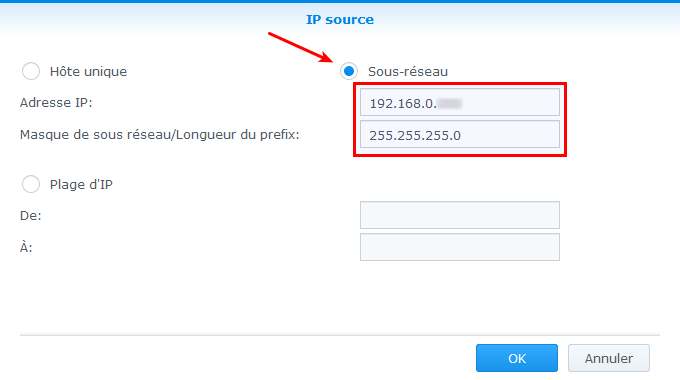

Dans la nouvelle fenêtre, sélectionner Sous-réseau. Puis compléter les informations Adresse IP et Masque de sous réseau. Et faites OK.

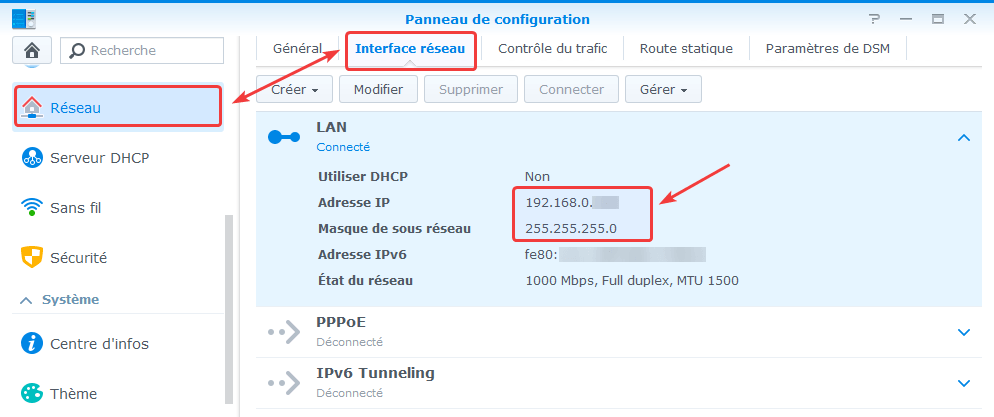

Si vous ne connaissez pas ces informations, vous pouvez les avoir dans Panneau de configuration > Réseau > Interface réseau et en développant l’interface connectée à votre réseau local puis en recopiant l’adresse IP et le masque.

Aussi, à la place de Sous-réseau, vous auriez pu choisir :

- Hôte unique en spécifiant une adresse IP (par exemple celle de votre ordinateur)

- ou une Plage d’IP

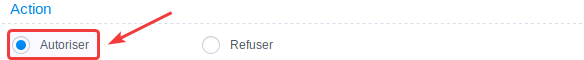

Action

Sélectionnez autoriser.

Faites OK pour ajouter la règle.

Si vous avez un doute sur la sécurité de votre réseau, vous pouvez n’ouvrir que les Ports d’accès au DSM (ceux par défaut sont 5000 et 5001 si non modifié) ou une configuration IP source plus restrictive.

Règles pour autoriser des connexions entrantes (en général)

Ces règles auront pour but d’autoriser l’accès à votre Synology, par exemple depuis Internet. Vous pouvez en avoir plusieurs qui se complètent. Mais attention à leur ordre.

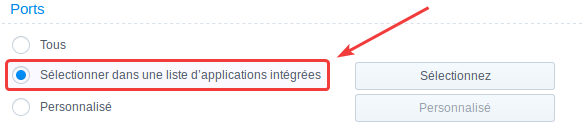

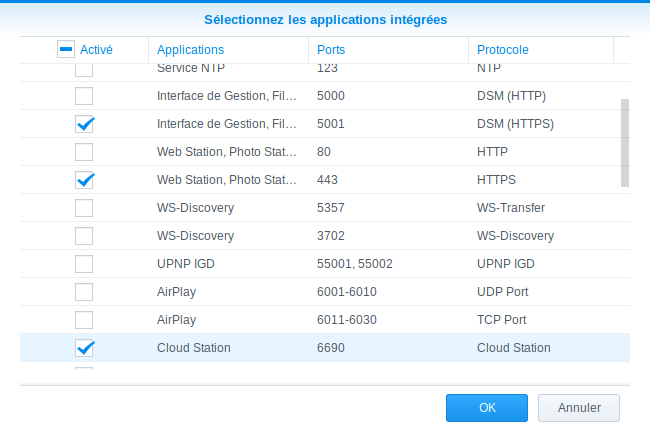

Ports

Cette fois, il ne faut surtout pas sélectionner Tous. Choisissez plutôt Sélectionner dans une liste d’applications intégrées ou encore Personnalisé.

Puis dans la liste proposée choisissez les applications qui seront accessibles depuis le net. Par exemple : DSM, Photo Station, CloudStation, …

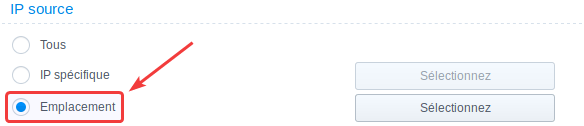

IP source

Pour la partie IP, vous avez le choix :

- Rester sur Tous. Toutes les adresses IP pourront alors se connecter aux applications précédemment sélectionnées.

- Choisir IP spécifique. Mais ce choix me semble peu pertinent. En effet, il peut être compliqué de connaître toutes les adresses IP du net pouvant avoir accès à votre NAS. Et certaines peuvent changer.

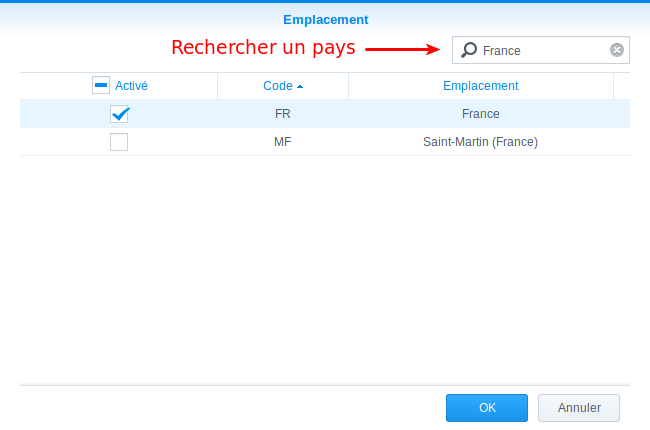

- Ou choisir Emplacement. Cela vous permettra de choisir un ou plusieurs pays depuis le(s)quel(s) la connexion vers le NAS sera possible. Ainsi, si un ordinateur n’a pas une IP d’un des pays sélectionnés, il ne pourra pas accéder à votre serveur. Ce choix peut être intéressant pour plus de sécurité si vous avez un usage privé de votre Synology…

Vous pouvez faire une recherche pour trouver plus facilement les pays à ajouter :

Action

Enfin, pour l’action, choisissez Autoriser.

Et terminez en faisant OK.

Règles pour refuser des connexions entrantes (en général)

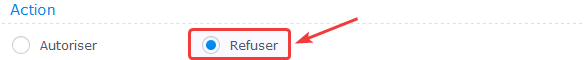

Les règles décrites précédemment peuvent suffire à gérer les connexions entrantes vers votre Synology. Mais vous pouvez faire aussi le choix de bloquer certains types de connexions entrantes plutôt que de lister celle autorisées. Par exemple plutôt que de lister les pays autorisés à se connecter, vous pouvez faire le choix inverse en bloquant certains pays. Voici comment faire :

Ports

Sélectionnez Tous pour refuser complètement l’accès.

IP source

Choisissez Emplacement. Et ajoutez les pays à bloquer.

Action

Cette fois, pour l’action, choisissez Refuser.

Et terminez en faisant OK.

Réorganiser les règles

Pour réorganiser les règles, il suffit de les sélectionner en cliquant sur : ![]() et de les déplacer vers le haut ou le bas par glisser-déposer.

et de les déplacer vers le haut ou le bas par glisser-déposer.

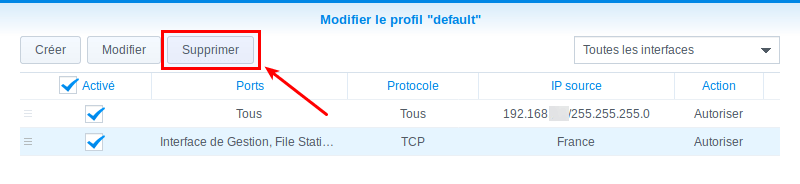

Supprimer une règle

Pour supprimer une règle, sélectionner là et cliquer sur le bouton Supprimer.

Sauvegarder les règles

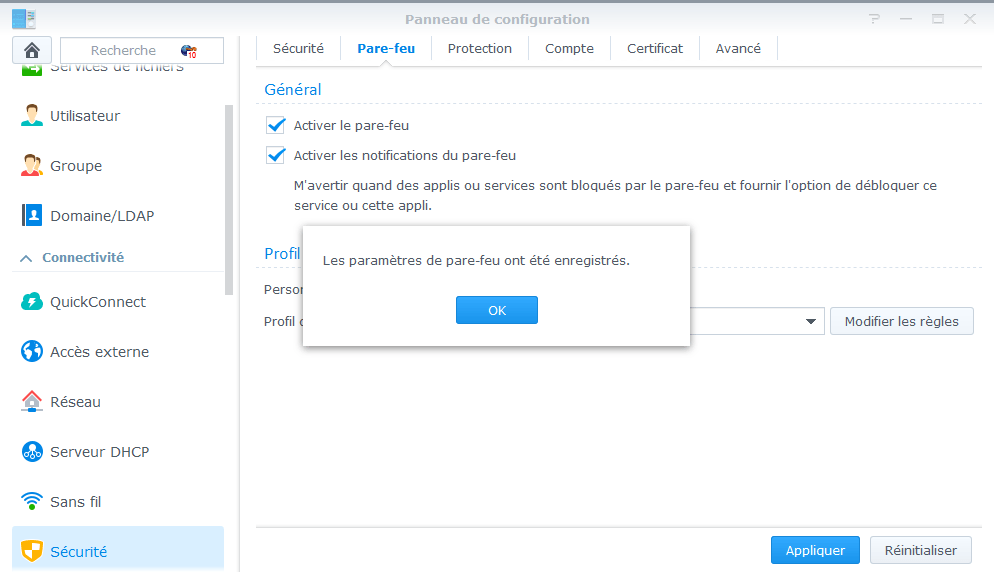

Pour enregistrer les règles définies, faites OK dans la fenêtre de modification du profil. Un message vous confirme alors l’enregistrement :

Pour aller plus loin

- l’article de la base de connaissance Synology sur le Firewall

Merci beaucoup « Le Tux Masqué » pour votre réponse rapide et claire que je vais appliquer.

Une petite dernière question (pour le moment…) « par curiosité » :

Imaginons que je fasse une erreur dans la config du firewall et que tout accès me soit alors interdit (en local et depuis internet). Y-a-t-il un moyen d’accéder au NAS pour rectifier, ou le NAS est-il bon pour la poubelle …. ? Je ne suis pas sûr que le reset réinitialise le firewall.

Encore merci pour votre aide.

Un Reset devrait vous redonner l’accès au NAS : https://kb.synology.com/fr-fr/DSM/tutorial/How_to_reset_my_Synology_NAS.

Avec la méthode 1, je n’ai pas testé.

Avec la méthode 2, comme le système est mis à zéro, toutes les configurations seront perdues (mais pas les données), donc il n’y aura plus de règles de Firewall qui bloqueront les accès.

Cordialement

Merci pour votre réponse. J’avais effectivement vu cette page de Synology pour réinitialiser le NAS. Mais je n’avais pas vu que les règles firewall seront désactivées par la 2ème méthode. Par contre il n’est pas précisé si les paquets installés seront supprimés.

J’ai encore 2 petites questions… sans abuser :-))

1) Pour autoriser toutes les connexions en local vous proposez de faire une autorisation avec l’IP du NAS et le masque sous-réseau. Est-ce équivalent à autoriser une plage d’IP locales comme j’ai fait ?

2) Si on créé une règle interdisant l’entrée à toute connexion ne correspondant à aucune règle, celle-ci n’apparait pas dans la liste des règles. Comment fait-on si on veut la supprimer puisqu’on ne la voit pas ?

Merci d’avance pour vos conseils.

Bonjour Christian,

0) Lors du reset avec la méthode 2, les paquets installés seront supprimés. C’est comme si vous réinstallez totalement un OS.

1) Si l’adresse IP de votre NAS est dans la plage d’adresses que vous avez autorisée OUI.

2) Pour une connexion entrante, il n’y a que deux possibilités : soit elle est autorisée, soit elle est refusée. Donc pour annuler cette règle, il suffit de la passer à accepter. Par contre, c’est fortement déconseillé.

Cordialement

Tuto génial qui m’a bien aidé. Mais je voudrais être sûr de ce que je veux appliquer.

Je souhaite autoriser tout accès pour toutes mes IP en local et depuis la France si je suis hors de chez moi, et interdire tout accès depuis l’étranger. Si j’applique ces 3 règles dans cet ordre, est-ce OK :

Sur toutes les interfaces :

1 – Autoriser tous les ports, plage IP 192.168.1…192.168.150 (IP accédées en local par ma Livebox)

2 – Autoriser tous les ports, IP emplacement France

3 – Interdire tous les ports et toutes les IP (donc y compris France).

Suis-je sûr de ne pas m’interdire l’accès notamment depuis une IP en local (192.168.1….) ?

Merci.

Bonjour Christian,

Oui, ça devrait fonctionner. La règle 1 doit bien être en haut de la liste pour que vous ne soyez jamais bloquée en local. Le firewall teste les règles du haut vers le bas et dès qu’une règle est valide, il cesse de tester les règles restantes pour autoriser ou refuser (en fonction de la règle définie) la connexion.

Par contre, 3 remarques :

1 – Il n’est pas recommandé d’ouvrir tous les ports sur Internet (votre règle 2). Configurez uniquement les ports d’appli et services vraiment nécessaires. Par exemple : DSM, CloudStation, WebDAV, etc. Et laissez fermé le rester.

2 – Si vous n’autorisez que les IP françaises, il se peut que certaines IP bien qu’en France ne soient pas reconnues comme tel et donc vous ne pourrez pas vous connecter sur votre NAS. J’ai constaté ceci avec les IP de VPN bien que localisée en France, mais très rarement avec une IP d’un fournisseur d’accès comme Orange, Free, SFR ou Bouygues.

3 – Pour interdire tous les ports et les IP, je vous recommande de créer cette règle en allant sur l’interface réseau connectée et cocher en bas Si aucune règle n’est remplie, refusée l’accès…

Cordialement

Bonjour,

Refuser les connexions entrantes si elles ne respectent pas les autres règles

et

lle ne s’ajoute pas avec le bouton Créer,

elle se fait directement au niveau d’une interface réseau

et elle n’apparaitra pas dans la liste des règles.

Cette règle consiste à interdire de toutes connexions entrantes sur les différentes interfaces

Etant donné que cette règle ne s’affiche pas : comment déléter cette règle?

Merci

FG

Bonjour,

En sélectionnant à la place Autoriser l’accès.

C’est un choix binaire. Si aucune règle n’est remplie vous pouvez que :

– autoriser l’accès. Si vous n’avez pas de règles pour restreindre les accès, c’est équivalent à désactiver le Firewall…

– ou refuser l’accès.

Cordialement

bonjour,

pour ma part, si je n’autorise que les IP françaises, je n’arrive pas à accéder à mon NAS de l’extérieur. Je suis abonné chez SFR fibre. L’IP de ma box est bien identifié en FRANCE d’après le site http://www.maxmind.com. Si j’autorise toutes mes IP sources, l’accès est à nouveau fonctionnel de l’extérieur.

Une idée ? un conseil?

Merci pour votre aide.

Bonjour Sebasauv,

Le problème ne vient pas de l’IP de votre Box (sur laquelle, je suppose, est raccordé votre NAS) mais de l’IP qui vous sert à vous connecter depuis l’extérieur à votre NAS.

Quels sont les règles de pare-feu que vous avez défini et dans quel ordre ?

et comment les testez vous pour vous assurez quel fonctionne bien depuis internet ?

D’après mes tests, les IP des FAI et associées aux réseaux mobiles Français, sont bien reconnues et ne sont pas filtrées par le Firewall. Par contre, si vous utilisez un VPN, c’est beaucoup plus variable. Leur enregistrement géographique n’est pas forcement à jour sur tous les services qui permettent de géolocaliser une IP (en tout cas sur celui qui sert au syno…)

Personnellement, je bloque les IP des pays « dangereux »…

Puis, j’autorise dans cette ordre :

1 – mon réseau local (pour tjrs y avoir accès quand je suis chez moi sans restriction)

2 – l’IP de ma box (pour être sur qu’elle marchera tjrs) avec filtrage de protocoles et services.

3 – la France et aussi les pays européens limitrophes (Angleterre, Allemagne, Belgique,…) avec filtrage de protocoles et services.

et astuce : pour savoir à quel pays mon IP est associé, je vais sur la page d’accueil de Google qui indique en bas le pays détecté et généralement cette localisation est identique celle detectée par les service du synology…

Cordialement

Très bon Tuto

Mais même en le suivant à la lettre, dès que je sélectionne la dernière condition, c’est à dire refuser tous les connexions que j’ai placé en dernier, ruTorrent (Dockers) m’indique « Statut du port inconnu » et dès que je désélectionne cette condition, tout repasse au vert. J’ai pourtant autorisé la connexion à ruTorrent ?

Bonjour Arno,

Avez vous bien ajouter des règles pour autoriser les connexions entrantes vers les ports utilisé par rutorrent ? Il doit y avoir un port d’écoute et sur vous l’utiliser un port pour DHT.

Si ces règles ne sont pas ajoutées, votre client torrent ne pourra pas fonctionner.

Cordialement

Super bon tuto pour le novice que je suis en réseaux et en nas.

Merci.